Originariamente inviato da

frakka

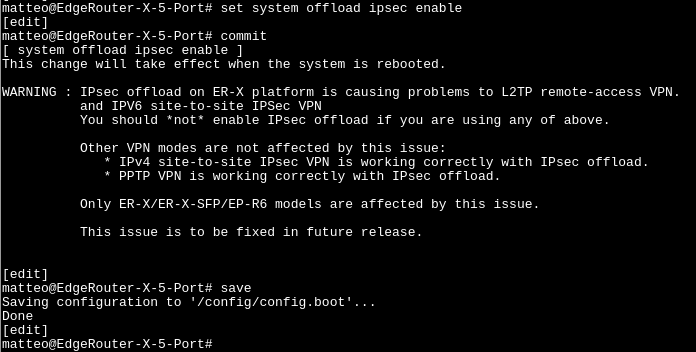

E' una cosa molto frequente nei sistemi unix-based: Per accedere in ssh alla consolle della macchina, invece che usare username e password si importa nel profilo dell'utente remoto la chiave pubblica di una coppia di chiavi ssh. In questo modo, si può accedere alla risorsa remota senza necessità di digitare la password, se si è in possesso della chiave privata.

codice:

[matteo@arch .ssh]$ ssh matteo@router

Welcome to EdgeOS

By logging in, accessing, or using the Ubiquiti product, you

acknowledge that you have read and understood the Ubiquiti

License Agreement (available in the Web UI at, by default,

http://192.168.1.1) and agree to be bound by its terms.

Linux EdgeRouter-X-5-Port 4.14.54-UBNT #1 SMP Wed Nov 20 11:30:55 UTC 2019 mips

Welcome to EdgeOS

Last login: Thu Jan 30 10:31:54 2020 from 192.168.1.254

matteo@EdgeRouter-X-5-Port:~$ configure

[edit]

matteo@EdgeRouter-X-5-Port# loadkey matteo matteo@arch

Done

[edit]

matteo@EdgeRouter-X-5-Port# save

Saving configuration to '/config/config.boot'...

Done

[edit]

matteo@EdgeRouter-X-5-Port# exit

exit

matteo@EdgeRouter-X-5-Port:~$ exit

logout

Connection to router closed.

In questo caso, è necessario copiare sul router un file contenente la (o le) chiavi ssh da importare nel profilo dell'utente (effettivamente potrebbero essere più d'una e si possono importare in una volta sola) e, dalla shell di configurazione, digitare il comando:

codice:

loadkey utente percorso/nomefile

Concludendo la procedura con "save;exit;exit" per salvare la conf e uscire.

Le chiavi inserite nel profilo in questo modo vengono esportate e ripristinate insieme al backup della configurazione del router.

Il file usato per importare le chiavi può adesso essere cancellato.

Rispondi quotando

Rispondi quotando